美国的隐蔽网络能力

繁体美国的隐蔽网络能力

前言

尽管被世界宣称为全球共同财产,但不可否认的事实是,互联网技术在 20 世纪下半叶在美国构思、发展和培育。换句话说,美国是网络技术的摇篮,特别是互联网,目前是全球通信网络的支柱。事实上,互联网仍然间接受美国法律管辖,有时会秘密修改以符合其国家利益。因此,从根本上说,美国在网络领域具有优势,具有先进的技术技能、机构机制、政策倡议、熟练的劳动力和先进的实施策略。这些重要因素在使美国成为网络空间复杂领域中领先、充满活力的参与者中发挥着重要作用。

然而,美国被广泛誉为世界超级大国,其在确保和规范网络空间活动方面承担着比其他任何国家都更多的责任和义务。此外,由于拥有更大规模的网络基础设施,美国成为全球互联网流量的枢纽,责任倍增。事实上,美国拥有比其他任何国家更多的互联网服务提供商(ISP),并且有互联网名称和数字分配公司(ICANN)存在,这是一个私人拥有的互联网监管组织,受美国法律指导,这进一步提高了责任水平。简而言之,可以说在当前网络世界治理混乱的情况下,互联网的运行主要依赖于美国的法律、政策、基础设施和安全机构。

在这种情况下,美国必须建立健全的安全机制,以保护网络空间免受来自不同领域的各种威胁。美国的防御和攻击能力应该足够高效,不仅能保护自身在网络空间中的国家利益,还能捍卫全球通信网络。

据称,美国的防御能力是世界上最好的,但这仍然是一个未经证实的事实,因为该国尚未面临过全面的网络战争威胁。然而,近年来美国在网络领域的进攻能力已在多个实例中得到验证,其能力日益增长。

对美国在网络空间的进攻能力进行研究将揭示一些惊人的事实,不是关于其明显的网络能力,而是关于其隐蔽的网络能力。

尽管世界上许多国家都拥有一些公开的网络能力,但这些能力本身并不构成对他人的威胁,因为这些能力只能在冲突时期使用。另一方面,隐蔽网络能力的概念本身对世界上其他参与者构成严重威胁,因为这些能力包括一种看不见的武器,可以在没有警告的情况下削弱目标的能力。因此,自 2013 年中期以来,通过各种来源披露的美国隐蔽网络能力已经在全球网络世界中引发了严重的动荡,这导致了从治理、法规、所有权、合法性、安全性和安全性等各个方面的地壳运动。正是这种转变将决定互联网的命运和网络空间的未来。

然而,尽管美国正在努力保持在多极环境中成为世界超级大国,但其秘密网络能力通过实质性地渗透世界无法接触的角落发挥着重要作用,否则这是通过传统手段在现实世界中无法实现的,以便及时向当局通报/告知与其国家利益相关的问题。

本文探讨了美国各种隐秘的网络能力的研究,这些能力让全球网络社区感到震惊。然而,本文不会涉及臭名昭著的美国国家安全局(NSA)的PRISM计划,因为它已经在媒体上获得了足够的关注﹣相反,本文将集中讨论美国其他具有更精确定位能力和严重影响的隐秘网络行动。

X-Keyscore

根据美国国家安全局(NSA)的说法,X-Keyscore 是该机构外国信号情报收集系统的一部分。

NSA 还声称,只有机构内的有限人员可以访问 X-Keyscore,以完成他们被指派的任务。此外,在X-Keyscore系统内有多重技术、手动和监督性的检查和平衡措施,以防止任何人故意滥用,同时对 NSA 分析员进行的每一次搜索进行全面审计,以确保其合法和符合法律。该机构主张,这样的计划使其能够收集信息,从而成功执行其任务一保卫国家,保护美国和盟国在海外的军队。1

虽然这似乎是 NSA 提出的一个合理主张,但真正的 X-Keyscore的目的是在2013 年 7 月,爱德华 斯诺登通过《悉尼先驱晨报(SydneyMorning)》和《OGlobo》报纸曝光时揭示的。

曝光的文件包括 32 张幻灯片,是一份用于向 X-Keyscore 项目培训人员解释其功能的演示文稿。

这份曝光的机密幻灯片文件原定于2032 年8月1 日解密,揭示了该项目的一些令人震惊的事实。NSA 内部特别来源运营(SSO)局的一份文件,日期为2012 年9 月21 日,宣布 X-Keyscore 已投入运行。2

此外,还揭示了 NSA 在互联网上信息收集的大部分来自其在全球的盟友。根据曝光的幻灯片和文件,可以推断澳大利亚、加拿大、英国和新西兰等国家在该项目中起着积极的角色,作为信息共享的贡献者和合作伙伴。此外,根据爱德华·斯诺登在一次电视采访中透露的信息,德国也可以访问X-Keyscore。

1https://www.theguardian/world/2013/jul/31/nsa-top-secret-program-online-data

2https://www.theguardian/world/2013/jun/27/nsa-online-metadata-collection

X-Keyscore的位置和功能根据公开的幻灯片显示,X-Keyscore 是一种软件工具,作为数字网络情报 (DNI) 开发系统/分析框架,执行数据和元数据的强选择(例如电子邮件)和软选择(例如内容),并提供实时目标活动监视。

该程序将所有数据存储在由元数据索引的收集站点中,并甚至可以为常见数据类型提供一系列查看器。该程序拥有一个非常小但专注的团队,与分析师紧密合作,支持人员与开发人员融为一体。整个团队在该程序中的行动都基于任务需求。该程序基于全球约 150 个站点中的700 多台服务器,并且网络是一个大规模分布式的Linux集群。3

这个程序可以通过索引数据与元数据一起存储几乎任何东西。该程序具有分析数据的能力,分为浅层和深层两个层次。

3 https//www.documentcloud.org/documents/743244-xkeyscore-slidedeck.html

浅层方法有助于查看更多数据以识别可能的情报,而具有强选择指针的深层方法则用于收集情报。从 X-Keyscore 中提取信息是基于"强选择(Strongselection)"指针的。当存在强选择指针时,结果是精确的;如果没有,则会提取大量数据,需要反复浏览以获取所需信息。这表明分析人员必须聪明且创新,才能从庞大的收集数据中提取所需的信息。

分析所需的数据来自所有来源,包括盟国、通过其他监视项目收集的数据、NSA 的其他部门,以及通过使用无人机进行空中监视获取的数据。

在一次电视采访中,当被问及 X-Keyscore 对其用户的实用性时,斯诺登的回答是:你可以阅读世界上任何人的电子邮件。无论你拥有谁的电子邮件地址,任何网站,你都可以监视其来往的流量,任何一个人坐在的电脑,你都可以监视,任何一台你正在追踪的笔记本电脑,你都可以跟踪它在世界各地移动的轨迹。这是一个访问NSA信息的一站式商店。

而且更重要的是,你可以使用"X-Keyscore"标记个人。假设我曾经见过你,我觉得你正在做的事情很有趣,或者你只是对我感兴趣,假设你在一家德国大型公司工作,我想要访问该网络,我可以在某个网站的表格上追踪你的用户名,追踪你的真实姓名,追踪与你的朋友的关联,并构建所谓的指纹,即对你独特的网络活动,这意味着无论你去世界的任何地方,无论你试图隐藏你的在线存在,隐藏你的身份,NSA都可以找到你,任何被允许使用这项技术的人,或者 NSA 与之分享其软件的人都可以做同样的事情......4

斯诺登的这一声明清晰地揭示了任何人都可能成为 NSA 的目标,5NSA 可以借助 X-Keyscore 和一位聪明而创新的分析员在全球任何地方追踪该人,而无需离开自己的位置。用于分析的数据汇总自所有来源,包括盟国、其他监控项目收集的数据、NSA 的其他部门,以及通过使用无人机进行空中监视而获取的数据。

简而言之,X-Keyscore 是 NSA 情报处理和分析阶段的一部分,据该机构称,利用该系统已经捕获了 300 多名恐怖分子。但一些报道指出,X-Keyscore 将 TOR 网络的任何用户都标记为"极端主义者",并将用户列入 NSA 的目标名单。这引发了关于使用 X-Keyscore抓捕的恐怖分子是否真的涉及恐怖组织,还是只是网络空间中 TOR网络和其他加密方法的频繁访问者的疑问;以及关于他们在现实世界中的活动是否已经使他们被标记为恐怖分子。尽管永远不会给出这些问题的答案,但可以理解的事实是,X-Keyscore 是互联网世界数字情报的第一步,根据世界各地的情报机构,更多类似的软件将在网络空间中出现,因为这个领域被视为情报的潘多拉魔盒。

定制访问行动办公室 (TAO)

NSA 的 TAO 部门负责开发和应用端点操作技术 (developing andemploying technologies for endpoint ope及积极破坏创建、存储或管理信息的系统的过程,如计算机、外围设备和电话交换机,以直接检索具有情报价值的数据或实现其他操作目的。

4 Edward Snowden, personal interview to Norddeutscher Rundfunk, January 26, 2014.

5https://www.rt/news/170208-nsa-spies-tor-users/

根据另一份名为"扩大端点操作(Expanding EndpointOperations)"的文件显示,这份文件早在 2004 年 9 月 17 日由一名未知的美国陆军上校编写,TAO 部门正在增加端点操作的数量和目标的多样性,并构建更具可扩展性和强大性的端点操作基础设施。扩张过程包括收购一个新的端点访问远程操作中心(ROC),这将使 TAO 部门的操作大幅扩展,可供其内部和外部客户使用。

内部客户包括美国国家安全局、中央情报局 (CIA) 和联合特种作战司令部(JSOC),外部客户名单包括澳大利亚、加拿大、英国和新西兰等国家的各种情报机构。6

据信,NSA 的 TAO 部门的一部分据称是从位于得克萨斯州的一个基地进行操作的,该基地早先是索尼芯片公司,后来在 2005 年被改建为 NSA 的行动地点。

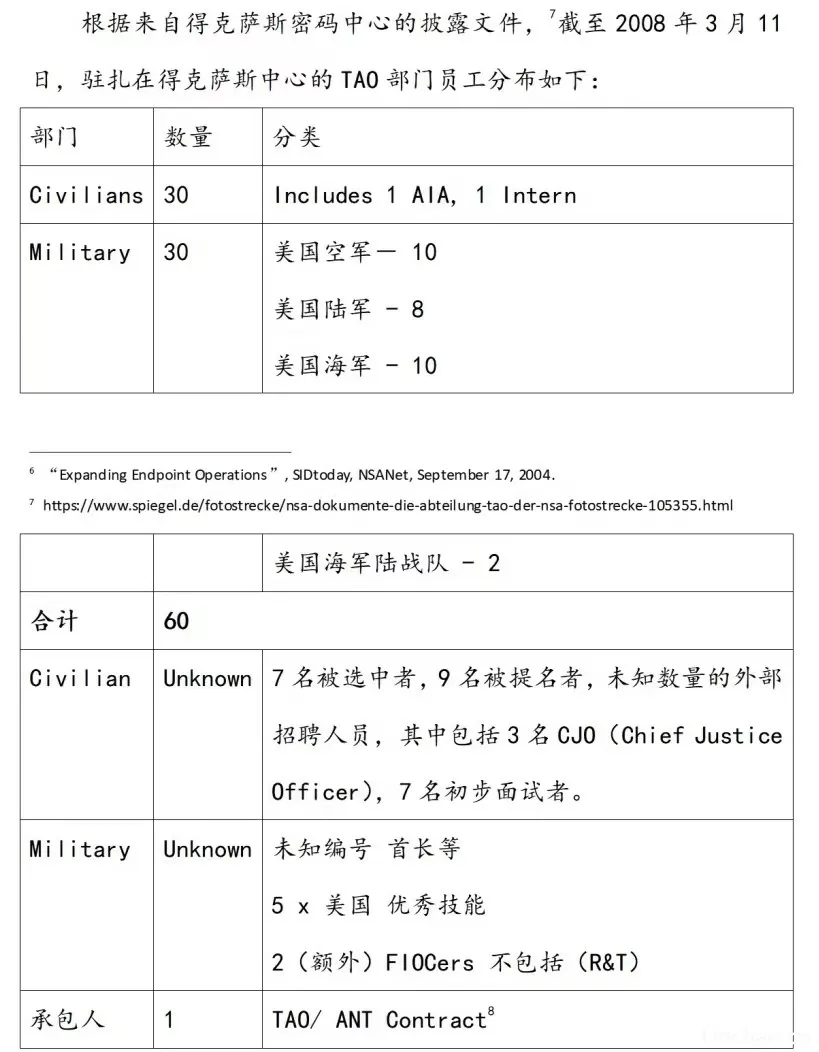

根据来自得克萨斯密码中心的披露文件,'截至 2008 年 3 月 11日,驻扎在得克萨斯中心的 TAO部门员工分布如下:

直到2008 年,TAO 部门在包括古巴、委内瑞拉、伊拉克、阿富汗、墨西哥和哥伦比亚在内的国家进行了行动。TAO 部门进行了许多种类的操作,涉及不同的恶意软件/间谍软件,并使用不同的策略进行网络渗透并将这些间谍软件安装到目标系统中。这包括间谍软件行动,如奥林巴斯门票(Olympus Tickets)、SHARPFOCUS(SF2)、PARCHDUSK(PD)和 FOXACID messages。最初,电子邮件被用来向目标发送FOXACID messages 的垃圾邮件;后来,NSA QUANTUM 方法开始并成为插入 FOXACID 恶意软件的方法。TAO 的操作基于其座右铭"你的数据是我们的数据,你的设备是我们的设备 - 随时随地,通过任何合法手段(Your data is our data, your equipment is ourequipment- any time, any place, by any legal means)"。

来源:"秘密文件:特别部门TAO NSA自我介绍",《明镜周刊》,2013年12月30日,网址http://www.spiegel.de/fotostrecke/nsa-dokumente-die-abteilung-taoder-nsa-fotostrecke-105355-3.html.2014年4月6日。

这一声明展示了这些秘密组织和美国秘密网络任务的总体意图,以及由于拥有这种至高技术而产生的傲慢。

NSA QUANTUM

QUANTUM是美国国家安全局TAO 部门的一个秘密项目,旨在针对个人计算机植入特制的木马,从而能够监视用户在各种平台上的网络账户。关于 QUANTUM 计划的详细信息于 2013 年12月30日在德国《明镜周刊》上披露。该计划基于一种名为"旁观者能力(man-on-the-side capability)"的概念。如果选择的目标对QUANTUM 技术具有漏洞且在过去 14 天内处于活跃状态,并且被具有QUANTUM 功能的单一登录站点检测到,那么QUANTUM 就可以实现对目标的植入。当一个目标符合所有这些条件时,就有可能实时检测目标计算机与服务器之间的通信,并在请求的内容上附加木马,然后植入主机。"

关于 QUANTUM 的披露文件显示,美国最大的管理咨询公司之一博斯艾伦汉密尔顿公司参与了该项目,与 NSA 的 TAO 部门一起。根据文件中公司名称与 TAO 部门并列的方式,可以推断 QUANTUM 是由 NSA的 TAO 部门和博斯艾伦汉密尔顿公司人员组成的团队开发的。文件进一步透露,除美国外,QUANTUM 还符合澳大利亚、加拿大、英国和新西兰的利益。事实上,可以从文件中了解,如果与英国政府通信总部(GCHQ)建立合作协议,那么 TAO 部门的研究和技术分析人员可以利用 GCHQ 的资源为他们的 QUANTUM 理论增加额外的能力。

功能

QUANTUM计划涉及几个节点以实现其功能。它们包括目标节点、互联网路由器、Web 应用服务器、SSO 网站和 NSA 的 TAO FOXACID服务器。

注:(TS) NSA Quantum Tasking Techniques for the R & T Analyst" , Der Spiegel, December 30,2013

FOXACID服务器是由 NSA 的 TAO 部门运营的利用服务器,用于Quantum 计划将特洛伊木马安装到目标中。在曝光的文件中明确提到了 QUANTUM 的运作方式,这一揭露描绘了这种技术的复杂性以及实施这种秘密窃听方法所需的努力。文件中还提到,QUANTUM 已经成功地对抗了雅虎、Facebook 和其他静态的互联网协议(IP)地址。

文件中提到的 QUANTUM 的运作方式如下:

●目标登录他/她的Yahoo账户。

● 与互联网路由器连接的 SSO 站点看到 QUANTUM 任务的 Yahoo 选择器数据包,并将其转发到TAO的FOXACID服务器。

● FOXACID 服务器将一个 FOXACID URL 注入数据包并将其发送回目标计算机。

● 与此同时,Yahoo服务器通过互联网路由器接收到来自目标计算机的请求电子邮件内容的数据包。

●在 Yahoo 数据包到达目标计算机之前,FOXACID 数据包介入并将其击退到终端点。

19 出处同前

● 尽管目标的Yahoo 页面已加载,但在后台,FOXACID URL 也加载,并重定向到NSA的TAO 中的 FOXACID 利用服务器。

● 现在根据浏览器的可利用性,FOXACID 服务器将第一阶段植入物部署回目标,从而向目标植入特洛伊木马。

文件中声称,QUANTUM 能够针对广泛的领域进行定位,如IPv4_public、alibabaForumUser、doubleclickID、emailAddr、rocketmail、hi5Uid、hotmaiICID、linkedin、mail、mailruMrcu、msnMailToken64、qq、facebook、simbarUuid、twitter、yahoo、yahooBcookie、ymail、youtube和watcher ID。

此外,QUANTUM 任务可以通过两种不同的方式完成。研究与技术(R&T)分析员可以提交 QUANTUMTHEORY 任务,这将在目标上植入一个称为VALIDATOR 的第 1 阶段植入物。其次,TOPI 分析员可以提交QUANTUMNATION 任务,这将在目标上植入一个称为 SEASONEDMOTH(SMOTH)的第0阶段植入物。除非有延长其寿命的请求,否则 SMOTH将在部署后 30 天内死亡。VALIDATOR是一种小型特洛伊木马植入物,用作针对国家利益目标的个人计算机的后门访问服务,包括但不限于恐怖主义目标。因此,从NSA 的 QUANTUM 可以清楚地看出,如果某人被认为对美国的国家利益具有一定重要性,那么这个世界上的任何人都可能成为 VALIDATOR 或 NSA 的任何其他间谍和监视工具的目标。此外,NSA具有技术专长,可以在这个拥挤的虚拟空间中单独确定其目标,并且还可以通过将其虚拟通信伪装在用户和 Web 应用程序服务器之间的受信任通信中来进行其秘密间谍活动。另一个可以得出的推论是,美国可以自由地窥探互联网路由器,并且能够干预用户与 Web 应用程序服务器之间的通信,因为大多数网络基础设施都在其法律和技术控制范围内。只有通过一个真正全球社区的有效互联网治理模式,才能在这个领域取得可行的解决方案。

NSA ANT 目录

2013年12月,德国周刊《明镜》揭露了美国国家安全局(NSA)另一个精密计划,一个名为"NSA ANT 目录"的数字工具箱。这篇文章由雅各布·阿普尔鲍姆(Jacob Appelbaum)、茱蒂斯·霍彻特(Judith Horchert)和克里斯蒂安·斯特克尔(Christian Stocker)共同撰写。与爱德华·斯诺登向《华盛顿邮报》和《卫报》曝光的PRISM 计划不同,这个项目的曝光者/告密者身份不明。但是,曝光的目录揭示了美国情报机构用于监视目标的数字武器的规模和多样性。美国国家安全局先进/接入网络技术 (ANT)部门在 NSA 的 TAO 部门中的运作范围涵盖了渗透网络、监视手机和计算机,甚至转移、修改甚至删除数据。这些精密工具的植入产生的网络网非常庞大,已成功建立了一个与互联网平行运作的 NSA 隐秘网络。

泄露的NSA ANT 目录是一份 2008 年创建的 50 页文件。它的清单就像是数字工具的邮购目录,NSA 的员工可以从中向 ANT 部门订购用于对付目标的技术。ANT 部门是 NSA 的TAO部门的一部分,他们专门从事秘密数据挖掘和数据获取操作,尤其是针对特定的困难目标。

"ANT 工具就像是精英部队,只有在 TAO 的其他黑客和数据获取方法不足以从目标系统中收集所需信息时,才会启用。ANT 部门开发这些数字工具所需的硬件和软件,这些工具的目录不仅定义了工具的操作,还给出了每个工具的成本,从免费到 25 万美元不等。12由 ANT 开发的每个工具都有其特定的目的,操作设备涵盖了数字世界的几乎所有领域,包括显示器、电缆、USB、路由器、服务器、手机和芯片,涵盖了硬件和软件两个层面。大多数被曝光的 NSA ANT工具属于一类秘密工具家族,名为"ANGRYNEIGHBOR"。

NSA ANT 目录分析

对 50 个 NSA ANT 工具的功能和操作能力进行研究有助于得出以下推论:

● 这些工具是为了高度隐秘的特殊行动而设计,目的是进行信息收集、破坏、间谍活动和监视。

●这些工具的功能主要与军事行动相关,但并非仅限于军事,例如一些工具如 COTTONMOUTH(基于 USB),也可用于非军事行动。

●一些工具属于一个名为ANGRYNEIGHBOR 的工具系列,这表明还有更多工具系列正在运作或开发中。

● 所有与NSA ANT 目录相关的披露文件都是 2007 年的。因此,这些工具很可能已经过时,新版本和新型号可能已经取代它们。

11 Jacob Appelbaum, et al.,"Die Klempner aus San Antonio " , Der Spiegel, January 2014.

12 Inside TAO: Documents Reveal Top NSA Hacking Unit" ,Spiegel Online International, December 29, 2013,

athttp://www.spiegel.de/international/world/the-nsa-uses-powerfultoolbox-in-effort-to-spy-on-global-networks-a-940969.html.Accessed on April 6, 2014.

● 有关许多新技术的提及, 这些技术的功能在任何披露的文件中都没有出现。这意味着 ANT 部门开发了更多未披露的工具,其能力是未知的。

● 这些工具的披露将迫使该机构要么完全放弃它们,要么转向更隐秘的间谍和监视方法。

● 如果放弃这些工具,该机构将不得不放弃在全球某个地方运作的许多这些工具的单位。如果其他国家的机构获得这些工具,调查和识别它们可能会揭示更精确的能力。

● 大多数广泛使用的品牌,如三星、思科、捷普等,制造的设备上都植入了硬件和软件。因此,这导致了对美国品牌的不信任,进而为任何国家的采购机构在从美国采购此类设备时进行严格审计带来更多麻烦,特别是出于国家安全目的。

● 文件还显示,NSA 通过一种称为截获的方法植入了一些工具,即该机构会在供应链过程中干预,并在设备交付给预定接收者之前在其上安装自己的植入物。这强调了增强任何供应链过程的安全性的需要,特别是对于防御装备,无论其规模或功能如何。

● 许多植入物可以远程安装、控制、操作和执行,这强调了加强网络安全的必要性,也作为意识到需要将一些敏感网络与其他国家网络隔离的一个触点。

未来将会是什么样子?

由于网络世界是信息的宝库,具有将任何事物和每个人虚拟连接的能力,所有参与者都能够巧妙利用这一媒介进行隐蔽行动,以实现他们所期望的统治地位。因此,网络领域已成为未来的战场。

对于未来网络空间的展望,我们超越了单纯的能力与漏洞的探讨,而是透过众多参与者的行动轨迹,揭示了一个宏大的游戏格局,其中各方竞相追求所谓的"至高无上"地位。美国在网络领域的至高无上追求被赋予了"全球网络至高无上"的称谓。鉴于我们所处的信息时代背景,控制和操纵信息的能力已成为这场游戏中取得优势的关键。

网络世界作为信息的海洋,具备将各种事物和人虚拟连接的能力,因此成为了各方进行秘密行动、追求至高无上的理想战场。因此,网络领域已经演变为未来战略竞争的重要舞台。

在网络世界中,玩家指的是从个人到国家等不同层级的实体。由于网络世界在融入现实世界方面尚处于初级阶段,尚有许多领域有待虚拟化。在此过程中,隐秘的网络能力将作为一种破坏工具,阻碍其他玩家,尤其是国家级玩家在虚拟与现实世界中提升实力,并迫使他们应对破坏威胁。目前,运用隐秘能力协助玩家悄然侵入他人网络,揭示其潜在计划,不仅有助于他们即时行动的策划,还能为制定长期政策与战略提供有力支持。

成功的秘密网络行动可能带来的危险程度的一个合适例子,是最近发生在伊朗的一系列事件,改变了该国雄心勃勃的核计划的命运。

伊朗在上世纪 50 年代在美国的"和平原子"政策的援助下开始了其核计划。随着时间的推移,由于伊朗政权的变更,这个曾经是美国盟友的国家变成了敌人,并最终面临来自美国的经济制裁。两国之间的分歧也影响了伊朗的核计划,这个国家努力继续进行,直到最近。然而,借助俄罗斯、其他一些国家和核黑市场的帮助,伊朗维持并加强了其核计划。后来,2005 年,当艾哈迈迪内贾德成为伊朗总统时,核计划加速发展,伊朗开始着手进行武器级铀的浓缩。由于美国和伊朗之间的谈判失败,在 2006 年 12 月,美国发起了联合国对伊朗实施制裁,以遏制其核计划。然而,这些制裁未能取得预期的效果,伊朗设法在其核计划中取得进展。13

在 2008 年,伊朗的纳坦兹核设施中心离心机开始遭遇前所未有的故障。这些故障看似像是小规模的随机事故,持续到 2010 年春季,该设施的工程师对这些故障的原因毫无线索。2010 年春季,纳坦兹设施的情况进一步恶化,离心机开始以杂乱的方式运转,随之而来的是更频繁和更高强度的故障,从而影响了伊朗整个核计划。在此期间,工程师们努力解读纳坦兹核设施中断背后的原因;后来,由网络安全产品制造公司 Symantec 发现,一种高度复杂的计算机蠕虫已经影响了该设施的控制系统或监控与数据采集(SCADA) 系统。这个计算机蠕虫被命名为 STUXNET,因此成为第一个被用作网络武器的计算机程序。此外,开始有关于其功能的技术论文出现。14

13 Timeline on Iran' s Nuclear Programme" , New York Times, November 24, 2014, in

http://www.nytimes/interactive/2014/11/20/world/middleeast/Iran-nuclear-timeline.html?_r=2##/#time243_7215. Accessed on December 10, 2014.

14 How a Secret Oyber War Program Worked" , New York Times, June 1, 2012, in

http://www.nytimes/interactive/2012/06/01/world/middleeast/how-a-secret-cyberwar-programworked.html?ref=middleeast.Accessed on December 11, 2014.DILIPRAJ E

后来,Stuxnet 开始引起媒体关注,媒体逐渐报道了这个计算机蠕虫的起源。

通常报道称,Stuxnet 是美国和以色列情报机构 NSA和Unit 8200 的联合努力的结果。据报道,早在 2006 年,伊朗与西方的谈判破裂后,美国在布什政府时期启动了一个代号为奥林匹克运动的秘密网络计划,以破坏伊朗的核计划。NSA 和以色列 8600 部队的工程师最初编写了一个"信标(beacon)"程序,可以对纳坦兹设施的运行进行映射,并将其引入设施中,可能是在毫无戒心的内部人员的帮助下。这个"信标"程序收集并传输与设施的计算机配置和其他敏感信息相关的信息给情报机构。利用收集到的数据,工程师们再次编写了另一个具有破坏设施能力的复杂"蠕虫"程序,并通过各种未知方法将该程序引入设施的计算机中。蠕虫程序控制了设施中的许多离心机,使它们运行得太快或太慢,有时甚至会爆炸,从而成功破坏了伊朗的核计划。令人惊讶的是,2010 年夏天,由于某种编程错误,蠕虫程序复制到了一名在该设施工作的伊朗科学家的笔记本电脑中。

当科学家将他的笔记本电脑连接到互联网时,蠕虫通过互联网传播到世界其他地区,这时恶意程序引起了世界社区的注意。后来,网络研究界揭示了通过互联网传播的 Stuxnet 程序只是奥林匹克运动项目下编写的各种程序中的一个版本,许多类似变体被用于伊朗设施,以破坏和破坏核计划。Stuxnet 巧妙地利用了在设施广泛使用的Siemens Step 7 软件中的一些"零日"漏洞来引起破坏。据报道,当奥巴马于 2009 年成为美国总统时,他的前任布什总统成功地说服他继续进行奥林匹克运动项目,并强调其重要性。

2013 年,赛门铁克发布了一篇专门针对 Stuxnet 的研究论文,描述了其演变和不同变种。该报告确定了 Stuxnet 0.5 是已知的最古老的 Stuxnet 版本,早在 2005 年就开始开发,并自 2007 年 11 月起开始在野外传播。

Stuxnet 0.5 比其后续版本,尤其是 Stuxnet 1.x. 19,要温和一些。下表中提到了一些突出的日期以及不同版本Stuxnet 的相关性。

尽管各种变种的 Stuxnet 蠕虫的操作成功程度仍不清楚,但它已成功实现了各种其他方面/目标。

这些包括:

一、这个计算机程序成功地使网络武器成为现实。

二、不同变种的 Stuxnet 共同成功地延迟了伊朗核计划一年半到两年的时间。

三、整个Stuxnet事件扰乱了伊15 Geoff Mcdonald, Liam O Murchu, Stephen Doherty & Eric Chien."Stuxnet 0.5 -The Missing Link",Symantec, version 1.0, February 26, 2013. DILIPRAJ E朗核计划,引发了世界社区对网络武器潜在危险的恐惧。

四、最重要的是,Stuxnet 事件可能是导致伊朗政治圈重新考虑并返回外交谈判桌与西方讨论核计划的主要原因之一。

伊朗核事件是暗中进行的网络行动能够做到的明显例证:扰乱和破坏一个国家的国家安全,甚至导致国际政治平衡的变化。

正如前面提到的,全球网络安全问题中,这些隐秘的网络能力构成了严重威胁,因为它们的本质是"隐蔽性"。

虽然美国和其他国家声称这些隐秘的网络能力被用于进行网络操作,如追踪、检测和识别潜在的恐怖分子及其在网络世界中的活动,但这些看不见的、"能力破坏"的武器可能针对个人、特定群体甚至一个国家,这种可能性是无法否认的。

这种能力对网络自由和虚拟存在构成了严重威胁,对任何领域中的个人以及任何受到攻击的国家的国家安全构成了严重威胁。这种恐惧是普通用户倾向于在网络领域采取更加隐秘和秘密的操作方式的一个引人注目的因素,比如使用 TOR 网络进行日常浏览,以隐藏他们的位置和身份,担心被攻击的后果。此外,许多国家希望获得这种隐秘的网络能力,以便能够参与正在进行的"至高"游戏,并有能力在必要时对另一个国家进行报复。如果这种情况继续下去,深网将变得更深,网络"下层"世界将扩张得更快,这只会增加已经存在于这个高度技术领域中的复杂性。虚拟世界中的这种复杂性不仅会产生溢出效应进入现实世界,而且还会对现实世界的政治、经济、社会和其他活动产生自身的负面影响。

来源:互联网整理